Informationen zu global settings

Neben security configurations, die die Sicherheitseinstellungen auf Repository-Ebene festlegen, sollten Sie auch global settings für Ihre Organisation konfigurieren. Global settings gelten für Ihre gesamte Organisation, und Sie können GitHub Advanced Security Features nach Ihren Bedürfnissen anpassen. Sie können auch Sicherheitsmanager auf der Seite global settings erstellen, um die Sicherheit Ihrer Organisation zu überwachen und zu pflegen.

Zugreifen auf die Seite global settings für Ihre Organisation

-

Wählen Sie in der oberen rechten Ecke von GitHub Ihr Profilfoto aus, und klicken Sie dann auf Ihre Organisationen.

-

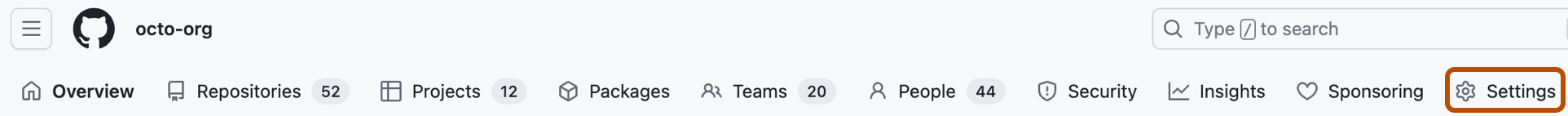

Klicke unter deinem Organisationsnamen auf die Option Einstellungen. Wenn die Registerkarte „Einstellungen“ nicht angezeigt wird, wähle im Dropdownmenü die Option Einstellungen aus.

-

Wählen Sie im Abschnitt „Sicherheit“ in der Seitenleiste das Einblendmenü Code-Sicherheit und klicken Sie dann auf Global settings.

Konfigurieren der globalen Dependabot-Einstellungen

Dependabot besteht aus drei verschiedenen Features, mit denen du Abhängigkeiten verwalten kannst:

- Dependabot alerts informiert dich über Sicherheitsrisiken in den Abhängigkeiten, die du in deinem Repository verwendest.

- Dependabot security updates löst automatisch Pull Requests aus, um von dir verwendete Abhängigkeiten zu aktualisieren, die bekannte Sicherheitsrisiken aufweisen.

- Dependabot version updates löst automatisch Pull Requests aus, um deine Abhängigkeiten auf dem neuesten Stand zu halten.

Sie können mehrere global settings für Dependabot anpassen:

- Erstellen und Verwalten von Dependabot auto-triage rules

- Gruppieren von Dependabot Sicherheitsupdates

- Aktivieren von Abhängigkeitsupdates über GitHub Actions-Runner

- Dependabot Zugriff auf private und interne Repositorys gewähren

Erstellen und Verwalten von Dependabot auto-triage rules

Sie können Dependabot auto-triage rules erstellen und verwalten, um Dependabot anzuweisen, Dependabot alerts automatisch zu verwerfen oder in den Standbymodus zu versetzen, und sogar Pull Requests öffnen, um zu versuchen, sie zu lösen. Um Dependabot auto-triage rules zu konfigurieren, klicken Sie auf rules" %} und erstellen oder bearbeiten dann eine Regel:

- Sie können eine neue Regel erstellen, indem Sie auf Neue Regel klicken, dann die Details für Ihre Regel eingeben und auf Regel erstellen klicken.

- Sie können eine bestehende Regel bearbeiten, indem Sie auf klicken, dann die gewünschten Änderungen vornehmen und auf Regel speichern klicken.

Weitere Informationen zu Dependabot auto-triage rules finden Sie unter „Über Auto-Triage-Regeln von Dependabot“ und „Anpassen von Auto-Triage-Regeln zum Priorisieren von Dependabot-Warnungen“.

Gruppieren von Dependabot security updates

Dependabot kann alle automatisch vorgeschlagenen Sicherheitsupdates in einer einzigen Pull Request zusammenfassen, um das Rauschen zu reduzieren. Um gruppierte Sicherheitsupdates zu aktivieren, wählen Sie Gruppierte Sicherheitsupdates. Weitere Informationen über gruppierte Updates und Anpassungsoptionen finden Sie unter „Konfigurieren von Dependabot-Sicherheitsupdates“.

Aktivieren von Abhängigkeitsupdates über GitHub Actions-Runner

Wenn sowohl Dependabot als auch GitHub Actions für vorhandene Repositorys in Ihrer Organisation aktiviert sind, verwendet GitHub automatisch GitHub-gehostete Runner, um Abhängigkeitsupdates für diese Repositorys auszuführen.

Andernfalls wählen Sie „Dependabot auf Actions-Runners“, um zuzulassen, dass GitHub Actions-Runners verwendet werden, um Abhängigkeitsaktualisierungen für alle vorhandenen Repositorys in der Organisation durchzuführen.

Weitere Informationen findest du unter Informationen zu Dependabot über GitHub Actions-Runner.

Um den Zugriff von Dependabot auf deine privaten Registrierungen und internen Netzwerkressourcen besser kontrollieren zu können, kannst du Dependabot so konfigurieren, dass er auf GitHub Actions selbst gehosteten Runnern läuft. Weitere Informationen findest du unter Informationen zu Dependabot über GitHub Actions-Runner und unter Verwalten von Dependabot auf selbst gehosteten Runnern.

Dependabot Zugriff auf private und interne

Repositories gewähren

Um private Abhängigkeiten von Repositories in Ihrer Organisation zu aktualisieren, benötigt Dependabot Zugriff auf diese Repositories. Um Dependabot Zugriff auf das gewünschte private oder interne Repository zu gewähren, scrollen Sie nach unten zum Abschnitt „Dependabot Zugriff auf private Repositories gewähren“ und verwenden Sie dann die Suchleiste, um das gewünschte Repository zu finden und auszuwählen. Beachten Sie, wenn Sie Dependabot Zugriff auf ein Repository gewähren, alle Benutzer in Ihrer Organisation über Dependabot updates Zugriff auf den Inhalt dieses Repositorys haben. Weitere Informationen über die unterstützten Ökosysteme für private Repositories finden Sie unter „Von Dependabot unterstützte Ökosysteme und Repositorys“.

Konfigurieren von globalen code scanning Einstellungen

Code scanning ist ein Feature, das du zum Analysieren des Codes in einem GitHub-Repository verwendest, um Sicherheitsrisiken und Codefehler zu finden. Alle von der Analyse ermittelten Probleme werden im Repository angezeigt.

Sie können mehrere global settings für code scanning anpassen:

- Empfehlen der erweiterten Abfragesuite für die Standardeinstellung

- Aktivieren von Copilot Autofix für CodeQL

- Aktivieren von Copilot Autofix für Drittanbietertools für code scanning

- Festlegen eines Fehlerschwellenwerts für code scanning Prüfungen in Pull Requests

Empfehlung der erweiterten Abfragesuite für die Standardeinstellung

Code scanning bietet spezifische Gruppen von CodeQL Abfragen, genannt CodeQL Abfragesuiten, die Sie gegen Ihren Code ausführen können. Standardmäßig wird die Abfragesuite „Standard“ ausgeführt. GitHub bietet auch die Abfragesuite „Erweitert“, die alle Abfragen der Abfragesuite „Standard“ sowie zusätzliche Abfragen mit geringerer Genauigkeit und niedrigerem Schweregrad enthält. Um die „Erweiterte“ Abfragesuite in Ihrer Organisation vorzuschlagen, wählen Sie Empfehlen der erweiterten Abfragesuite für Repositories zur Aktivierung der Standardeinstellungen. Weitere Informationen über integrierte Abfragesuiten für CodeQL Standardeinstellungen finden Sie unter „CodeQL-Abfragesammlungen“.

Aktivieren von Copilot Autofix für CodeQL

Sie können Copilot Autofix auswählen, um Copilot Autofix für alle Repositorys in Ihrer Organisation zu aktivieren, die das Standardsetup für CodeQL oder das erweiterte Setup für CodeQL verwenden. Copilot Autofix ist eine Erweiterung von code scanning, die Korrekturen für code scanning-Warnungen vorschlägt. Weitere Informationen findest du unter Verantwortungsvolle Verwendung von Copilot Autofix für die Codeüberprüfung.

Aktivieren von Copilot Autofix für Drittanbietertools für code scanning

Note

Die Unterstützung von Drittanbietertools für code scanning befindet sich in der public preview und kann noch geändert werden. Derzeit wird das Drittanbietertool ESLint unterstützt. Weitere Informationen findest du unter Verantwortungsvolle Verwendung von Copilot Autofix für die Codeüberprüfung.

Sie können Copilot Autofix für Drittanbietertools auswählen, um Copilot Autofix für alle Repositorys in Ihrer Organisation zu aktivieren, die Drittanbietertools verwenden. Copilot Autofix ist eine Erweiterung von code scanning, die Korrekturen für code scanning-Warnungen vorschlägt.

Festlegen eines Fehlerschwellewerts für code scanning Prüfungen in Pull Requests

Sie können die Schweregrade wählen, bei denen code scanning Prüfdurchläufe auf Pull Requests fehlschlagen. Um einen Sicherheitsschweregrad auszuwählen, wählen Sie das Einblendmenü Sicherheit: SICHERHEITSSCHWEREGRAD und klicken Sie dann auf einen Sicherheitsschweregrad. Um einen Alarmschweregrad auszuwählen, wählen Sie das Einblendmenü ANDERE: ALARMSCHWEREGRAD und klicken dann auf einen Alarmschweregrad. Weitere Informationen findest du unter Informationen zu Codeüberprüfungswarnungen.

Konfigurieren von globalen secret scanning Einstellungen

Secret scanning ist ein Sicherheitstool, das den gesamten Git-Verlauf von Repositorys sowie die Probleme, Pull Requests und Diskussionen in diesen Repositorys auf offengelegte Geheimnisse durchsucht, die versehentlich übergeben wurden, wie etwa Token oder private Schlüssel.

Sie können mehrere global settings für secret scanning anpassen:

- Generische Geheimniserkennung mit Copilot Geheimnisüberprüfung

- Hinzufügen eines Ressourcenlinks für blockierte Übertragungen

- Definieren von benutzerdefinierten Mustern

Generischen Erkennung von Geheimnissen mit Copilot Geheimnisüberprüfung

Die generische Erkennung von Geheimnissen von Copilot Geheimnisüberprüfung ist eine KI-gestützte Erweiterung von secret scanning, die eine Überprüfung auf unstrukturierte Geheimnisse, wie z. B. Kennwörter, vornimmt und Warnungen erstellt. Wählen Sie zum Aktivieren dieser Überprüfungen Auf generische Geheimnisse überprüfen aus. Beachten Sie, dass bei generischen Geheimnissen Rate falsch positiver Ergebnisse oft höher ist als bei andere Arten von Warnungen. Weitere Informationen über generische Geheimnisse finden Sie unter „AUTOTITEL“.

Note

Sie benötigen kein Abonnement für GitHub Copilot, um die generische Erkennung von Geheimnissen von GitHub Copilot nutzen zu können. Copilot Geheimnisüberprüfung-Features sind verfügbar für private Repositorys in GitHub Enterprise Cloud-Unternehmen mit aktivierter GitHub Advanced Security.

Hinzufügen eines Ressourcenlinks für blockierte Übertragungen

Wenn secret scanning eine Übertragung blockiert, können Sie einen Link mit weiteren Informationen anzeigen, warum die Übertragung blockiert wurde, um den Entwicklern einen Kontext zu bieten. Um einen Link einzubinden, wählen Sie Hinzufügen eines Ressourcenlinks in der CLI und der Web-UI, wenn eine Übertragung blockiert ist. Geben Sie in das Textfeld den Link zu der gewünschten Ressource ein und klicken Sie dann auf Speichern.

Definieren benutzerdefinierter Muster

Sie können eigene Muster für secret scanning mit regulären Ausdrücken definieren. Benutzerdefinierte Muster können Geheimnisse erkennen, die von den Standardmustern, die von secret scanning unterstützt werden, nicht erkannt werden. Um ein benutzerdefiniertes Muster zu erstellen, klicken Sie auf Neues Muster, geben Sie dann die Details für Ihr Muster ein und klicken Sie auf Speichern und Trockenlauf. Weitere Informationen zu benutzerdefinierten Mustern finden Sie unter „Definieren von benutzerdefinierten Mustern für die Geheimnisüberprüfung“.

Erstellung von Sicherheitsmanagern für Ihre Organisation

Die Rolle des Sicherheitsmanagers gibt Mitgliedern Ihrer Organisation die Möglichkeit, Sicherheitseinstellungen und Warnmeldungen in Ihrer gesamten Organisation zu verwalten. Um allen Mitgliedern eines Teams die Rolle des Sicherheitsmanagers zuzuweisen, geben Sie im Textfeld „Nach Teams suchen“ den Namen des gewünschten Teams ein. Klicken Sie in dem erscheinenden Einblendmenü auf das Team und dann auf Ich verstehe, erteile Sicherheitsmanager-Berechtigungen.

Sicherheitsverantwortliche können über die Sicherheitsübersicht die Daten für alle Repositories in Ihrer Organisation einsehen. Weitere Informationen über die Rolle des Sicherheitsmanagers finden Sie unter „AUTOTITEL“.