Note

A partir de marzo de 2023, GitHub exigió que todos los usuarios que contribuyan con código en GitHub.com habiliten una o varias formas de autenticación en dos fases (2FA). Si estaba en un grupo elegible, habría recibido un correo electrónico de notificación cuando ese grupo fue seleccionado para la inscripción, marcando el comienzo de un período de inscripción 2FA de 45 días, y vería banners que le pedirán que se inscribiese en 2FA en GitHub.com. Si no recibió una notificación, no formaba parte de un grupo al que se le exige que habilite 2FA, aunque se recomienda encarecidamente.

Para obtener más información sobre el lanzamiento de la inscripción 2FA, consulta esta entrada de blog.

Puedes configurar la autenticación en dos fases (2FA) mediante una aplicación TOTP en versión móvil o escritorio o un mensaje de texto. Después de configurar 2FA con una aplicación TOTP o a través de un mensaje de texto, también puedes añadir claves de seguridad como métodos 2FA alternativos.

Es muy recomendable usar una aplicación de contraseña de un solo uso basada en tiempo (TOTP) para configurar 2FA y claves de seguridad como métodos de copia de seguridad en lugar de SMS. Las aplicaciones de TOTP son más fiables que los SMS, especialmente en ubicaciones fuera de Estados Unidos.. Muchas aplicaciones de TOTP permiten realizar una copia de seguridad de los códigos de autenticación en la nube y restaurarlos si pierdes el acceso a tu dispositivo.

Después de configurar 2FA, la cuenta introducirá un periodo de comprobación de 28 días. Puedes dejar el periodo de comprobación realizando correctamente la autenticación en dos fases en esos 28 días. De lo contrario, se le pedirá que haga la 2FA en una sesión del GitHub existente el día 28. Si no puede hacer la 2FA para superar la comprobación, debe usar el acceso directo proporcionado para reconfigurar los parámetros de la 2FA y conservar el acceso a GitHub.

Si eres miembro de una empresa con usuarios administrados, no podrás configurar la 2FA para tu cuenta de cuenta de usuario administrada a menos que hayas iniciado sesión como usuario configurador. Para los usuarios distintos del usuario configurador, un administrador debe configurar 2FA en el proveedor de identidades (IdP).

Advertencia:

- Si es miembro, administrador de facturación o colaborador externo de un repositorio privado de una organización que exige la autenticación en dos fases, tendrá que dejar la organización antes de poder deshabilitar la 2FA.

- Si inhabilitas 2FA, automáticamente perderás acceso a la organización y a cualquier bifurcación privada que tengas de los repositorios privados de la organización. Para volver a obtener acceso a la organización y a tus bifurcaciones, habilita nuevamente la autenticación de dos factores y comunícate con un propietario de la organización.

Nota: Puedes volver a establecer la configuración de autenticación en dos fases sin deshabilitar dicha autenticación por completo, lo que te permite mantener tus códigos de recuperación y tu pertenencia a organizaciones que requieren autenticación en dos fases.

Configurar la autenticación de dos factores mediante una app TOTP

Una aplicación de contraseña única basada en el tiempo (TOTP) genera automáticamente un código de autenticación que cambia después de un cierto período de tiempo. Estas aplicaciones se pueden descargar en tu teléfono o escritorio. Recomendamos usar apps TOTP basadas en la nube. GitHub es independiente de la aplicación cuando se trata de aplicaciones TOTP, por lo que tienes la libertad de elegir cualquier aplicación TOTP que prefieras. Solo tienes que buscar TOTP app en tu navegador para encontrar varias opciones. También puedes refinar la búsqueda agregando palabras clave como free o open source para que coincidan con tus preferencias.

Sugerencia: Para configurar la autenticación mediante TOTP en varios dispositivos, escanee el código QR con todos los dispositivos al mismo tiempo durante la configuración, o guarde la “clave de configuración”, que es secreta TOTP. Si 2FA ya está habilitado y deseas agregar otro dispositivo, debes volver a configurar la aplicación TOTP desde tus parámetros de seguridad.

-

Descarga una aplicación TOTP de tu elección en tu teléfono o escritorio.

-

En la esquina superior derecha de cualquier página en GitHub, haga clic en la fotografía de perfil y luego en Configuración.

-

En la sección "Acceso" de la barra lateral, haz clic en Contraseña y autenticación.

-

En la sección "Autenticación en dos fases" de la página, haz clic en Habilitar la autenticación en dos fases.

-

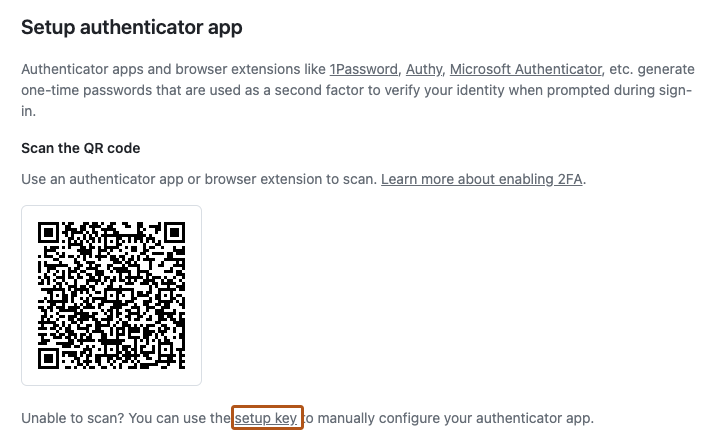

En "Escanear el código QR", realiza una de las siguientes acciones:

- Escanea el código QR con la app del dispositivo móvil. Luego de escanear, la app muestra un código de seis dígitos que puedes ingresar en GitHub.

- Si no puedes escanear el código QR, haz clic en clave de configuración para ver un código, el secreto TOTP, que puedes escribir manualmente en la aplicación TOTP en su lugar.

-

La aplicación TOTP guarda tu cuenta en GitHub.com y genera un código de autenticación nuevo cada pocos segundos. En GitHub, escribe el código en el campo debajo de "Verificar el código desde la aplicación".

-

En "Guardar los códigos de recuperación", haga clic en Descargar para descargar los códigos de recuperación al dispositivo. Guárdalos en una ubicación segura, ya que tus códigos de recuperación pueden ayudarte a volver a tu cuenta en caso de que pierdas el acceso.

-

Después de guardar los códigos de recuperación de dos fases, haga clic en He guardado mis códigos de recuperación a fin de habilitar la autenticación en dos fases en la cuenta.

-

Opcionalmente, puedes configurar métodos 2FA adicionales para reducir el riesgo de bloqueo de cuenta. Para obtener más información sobre cómo configurar cada método adicional, consulte "Configuración de la autenticación en dos fases con una clave de seguridad" y "Configuración de la autenticación en dos fases con GitHub Mobile".

Configurar una aplicación de TOTP manualmente

Si no puedes escanear el código QR de configuración o quieres configurar manualmente una aplicación de TOTP y necesitas los parámetros codificados en el código QR, son:

- Tipo:

TOTP - Etiqueta:

GitHub:<username>donde<username>es el identificador en GitHub, por ejemplo,monalisa - Secreto: esta es la clave de configuración codificada, que se muestra si haces clic en "Clave de instalación" durante la configuración

- Emisor:

GitHub - Algoritmo: se usa el valor predeterminado, SHA1

- Dígitos: se usa el valor predeterminado de 6

- Periodo: se usa el valor predeterminado de 30 (segundos)

Configurar la autenticación de dos factores mediante mensajes de texto

Si no puedes configurar una aplicación TOTP, también puede registrars el número de teléfono para recibir mensajes SMS.

Antes de usar este método, asegúrate de que puedes recibir mensajes de texto. Es posible que se apliquen tarifas de protador.

Advertencia: Es muy recomendable usar una aplicación TOTP para la autenticación en dos fases en lugar de SMS, así como claves de seguridad como métodos de copia de seguridad en lugar de SMS. GitHub no admite el envío de mensajes SMS a teléfonos en todos los países. Antes de configurar la autenticación a través de mensaje de texto, revisa la lista de países donde GitHub respalda la autenticación mediante SMS. Para obtener más información, vea «Países donde se admite la autenticación por SMS».

-

En la esquina superior derecha de cualquier página en GitHub, haga clic en la fotografía de perfil y luego en Configuración.

-

En la sección "Acceso" de la barra lateral, haz clic en Contraseña y autenticación.

-

En la sección "Autenticación en dos fases" de la página, haz clic en Habilitar la autenticación en dos fases.

-

Completa el desafío CAPTCHA, que ayuda a proteger contra el spam y el abuso.

-

Debajo de "Verificar cuenta", selecciona el código de tu país y teclea tu número de teléfono móvil, incluido el código de área. Cuando la información sea correcta, haga clic en Enviar código de autenticación.

-

Recibirás un mensaje de texto con un código de seguridad. En GitHub, escribe el código en el campo situado debajo de "Verificar el código enviado al teléfono" y haz clic en Continuar.

- Si necesitas editar el número de teléfono que has especificado, deberás completar otro desafío CAPTCHA.

-

En "Guardar los códigos de recuperación", haga clic en Descargar para descargar los códigos de recuperación al dispositivo. Guárdalos en una ubicación segura, ya que tus códigos de recuperación pueden ayudarte a volver a tu cuenta en caso de que pierdas el acceso.

-

Después de guardar los códigos de recuperación de dos fases, haga clic en He guardado mis códigos de recuperación a fin de habilitar la autenticación en dos fases en la cuenta.

-

Opcionalmente, puedes configurar métodos 2FA adicionales para reducir el riesgo de bloqueo de cuenta. Para obtener más información sobre cómo configurar cada método adicional, consulte "Configuración de la autenticación en dos fases con una clave de seguridad" y "Configuración de la autenticación en dos fases con GitHub Mobile".

Configurar la autenticación de dos factores mediante una clave de paso

Las claves de paso permiten iniciar sesión de forma segura en GitHub en el navegador sin tener que escribir la contraseña.

Si usas la autenticación en dos fases (2FA), las claves de paso cumplen los requisitos tanto de contraseña como de 2FA, por lo que puedes completar el inicio de sesión con un solo paso. Si no usas 2FA, el uso de una clave de acceso omitirá el requisito de comprobar un nuevo dispositivo por correo electrónico. Las claves de paso también se pueden usar para el modo sudo y restablecer la contraseña. Consulte "Acerca de las claves de paso".

Nota: Los autenticadores de plataforma como Windows Hello, Face ID o Touch ID se pueden registrar como una clave de acceso en su lugar.

- Ya debe haber configurado 2FA mediante una aplicación móvil TOTP o SMS.

- En la esquina superior derecha de cualquier página en GitHub, haga clic en la fotografía de perfil y luego en Configuración.

- En la sección "Acceso" de la barra lateral, haz clic en Contraseña y autenticación.

- En "Claves de paso", haz clic en Agregar una clave de paso.

- Si se te solicita, autentícate con la contraseña, o usa cualquier otro método de autenticación existente.

- En "Configurar autenticación sin contraseña", examina el símbolo del sistema y haz clic en Agregar clave de paso.

- En el símbolo del sistema, sigue los pasos que haya establecido el proveedor de la clave de paso.

- En la página siguiente, examine la información que confirma que una clave de paso se registró correctamente y, después, haga clic en Listo.

Configurar la autenticación de dos factores mediante una clave de seguridad

No todos los autenticadores FIDO se pueden usar como claves de paso, pero todavía puede registrar esos autenticadores como claves de seguridad. Las claves de seguridad también son credenciales Webauthn, pero a diferencia de las claves de acceso, no requiere la validación del usuario. Dado que las claves de seguridad solo necesitan comprobar la presencia del usuario, solo cuentan como segundo factor y deben usarse junto con la contraseña.

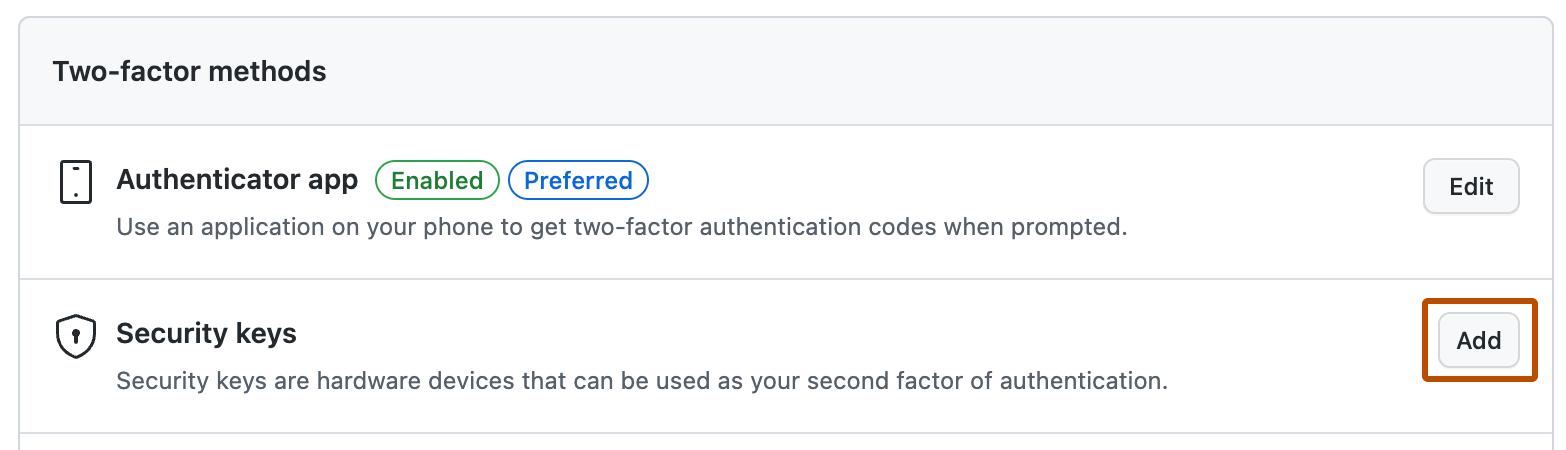

El registro de una clave de seguridad para la cuenta está disponible después de habilitar 2FA con una aplicación TOTP o un mensaje de texto. Si pierdes tu llave de seguridad, aún podrás utilizar tu código de teléfono para ingresar.

-

Ya debe haber configurado 2FA mediante una aplicación móvil TOTP o SMS.

-

Asegúrese de que tiene una clave de seguridad compatible con WebAuthn insertada en el dispositivo.

-

En la esquina superior derecha de cualquier página en GitHub, haga clic en la fotografía de perfil y luego en Configuración.

-

En la sección "Acceso" de la barra lateral, haz clic en Contraseña y autenticación.

-

Junto a "Claves de seguridad", haga clic en Agregar.

-

En "Claves de seguridad", haga clic en Registrar nueva clave de seguridad.

-

Escriba un alias para la clave de seguridad y, después, haga clic en Agregar.

-

Sigue la documentación de la clave de seguridad y actívala.

-

Confirma que has descargado tus códigos de recuperación y puedes acceder a ellos. Si aún no lo has hecho, o si deseas generar otro conjunto de códigos, descarga tus códigos y guárdalos en un lugar seguro. Para obtener más información, vea «Configurar la autenticación de dos factores mediante métodos de recuperación».

Configurar la autenticación bifactorial utilizando GitHub Mobile

Puedes utilizar GitHub Mobile para la 2FA cuando inicies sesión en tu cuenta de GitHub en un buscador web. La 2FA con GitHub Mobile no depende de TOTP y, en su lugar, utiliza cifrado de llave pública para asegurar tu cuenta.

Una vez que configuraste la aplicación de TOTP o los SMS, también puedes utilizar GitHub Mobile para autenticarte. Si posteriormente ya no tienes acceso a GitHub Mobile, aún podrás utilizar llaves de seguridad o aplicaciones de TOTP para iniciar sesión.

- Ya debes haber configurado la 2FA a través de una app móvil de TOTP o a través de SMS.

- Instale GitHub Mobile.

- Inicia sesión en tu cuenta de GitHub desde GitHub Mobile.

- Asegúrate de que GitHub Mobile puede enviar notificaciones push. Si no has optado por enviar notificaciones push, puedes activarlas dentro de la configuración de notificación en GitHub Mobile.

Después de iniciar sesión y activar las notificaciones push, ya puedes utilizar tu dispositivo para la 2FA.