Note

A partir de março de 2023, o GitHub exigiu que todos os usuários que contribuem com código do GitHub.com habilitem uma ou mais formas de autenticação de dois fatores (2FA). Se você estiver em um grupo qualificado, deve ter recebido um email de notificação quando esse grupo foi selecionado para inscrição, marcando o início de um período de registro de 45 dias para o 2FA. E você deve ter visto banners solicitando seu registro no 2FA no GitHub.com. Se você não recebeu uma notificação, é porque não fazia parte de um grupo de quem é exigido habilitar o 2FA, embora seja altamente recomendável.

Para obter mais informações sobre a distribuição de registro 2FA, confira esta postagem no blog.

Você pode configurar a autenticação de dois fatores (2FA) usando um aplicativo TOTP no celular ou no desktop ou via mensagem de texto. Depois de configurar a 2FA usando um aplicativo TOTP ou via mensagem de texto, você também pode adicionar chaves de segurança como métodos alternativos de 2FA.

É altamente recomendável o uso de um aplicativo de senha de uso único (TOTP) baseado em tempo para configurar 2FA e chaves de segurança como métodos de backup em vez de SMS. Os aplicativos TOTP são mais confiáveis do que o SMS, especialmente para locais fora do Estados Unidos. Muitos aplicativos TOTP dão suporte ao backup seguro de seus códigos de autenticação na nuvem e podem ser restaurados se você perder o acesso ao seu dispositivo.

Após você configurar a 2FA, sua conta entrará em um período de verificação de 28 dias. Depois de realizar a 2FA com sucesso nesses 28 dias, o período de verificação será concluído. Caso contrário, você será solicitado a executar a 2FA em uma sessão GitHub existente no 28º dia. Se não puder executar a 2FA para passar na verificação, use o atalho fornecido para redefinir suas configurações de 2FA e manter o acesso a GitHub.

Um membro de uma empresa com usuários gerenciados não pode configurar a 2FA para a conta do conta de usuário gerenciada, a menos que esteja conectado como o usuário de configuração. Para usuários que não sejam o usuário de configuração, um administrador precisa configurar a 2FA no IdP (provedor de identidade).

Aviso:

- Se você for membro , gerente de cobrança ou colaborador externo de um repositório privado em uma organização que exige a autenticação de dois fatores, precisará sair da organização para desabilitar a 2FA.

- Ao desabilitar a 2FA, você perderá acesso automaticamente à organização e a qualquer bifurcação privada que tenha dos repositórios privados da organização. Para recuperar o acesso à organização e às bifurcações, reabilite a autenticação de dois fatores e entre em contato com um proprietário da organização.

Observação: você pode reconfigurar suas definições de 2FA sem desabilitá-lo totalmente, isso permite que você mantenha seus códigos de recuperação e sua participação em organizações que exigem 2FA.

Configurando a autenticação de dois fatores usando um aplicativo TOTP

Um aplicativo de senhas avulsas por tempo limitado (TOTP, Time-based One-Time Password) gera automaticamente um código de autenticação que é alterado após um determinado período. Esses aplicativos podem ser baixados em seu telefone ou computador. É recomendável usar apps TOTP baseados na nuvem. O GitHub é independente de aplicativos quando se trata de aplicativos TOTP, então você tem a liberdade de escolher qualquer aplicativo TOTP que preferir. Basta procurar por TOTP app em seu navegador para encontrar várias opções. Você também pode refinar sua pesquisa adicionando palavras-chave como free ou open source para corresponder às suas preferências.

Dica: para configurar a autenticação via TOTP em vários dispositivos, durante a configuração, digitalize o código QR usando todos os dispositivos ao mesmo tempo ou salve a “chave de configuração”, que é o segredo TOTP. Se o 2FA já estiver habilitado e você quiser adicionar outro dispositivo, deverá reconfigurar seu aplicativo TOTP nas configurações de segurança.

-

Baixe um aplicativo TOTP de sua escolha em seu telefone ou computador.

-

No canto superior direito de qualquer página do GitHub, clique sua foto de perfil e, em seguida, clique em Configurações.

-

Na seção "Acesso" da barra lateral, clique em Senha e autenticação.

-

Na seção "Autenticação de dois fatores" da página, clique em Habilitar autenticação de dois fatores.

-

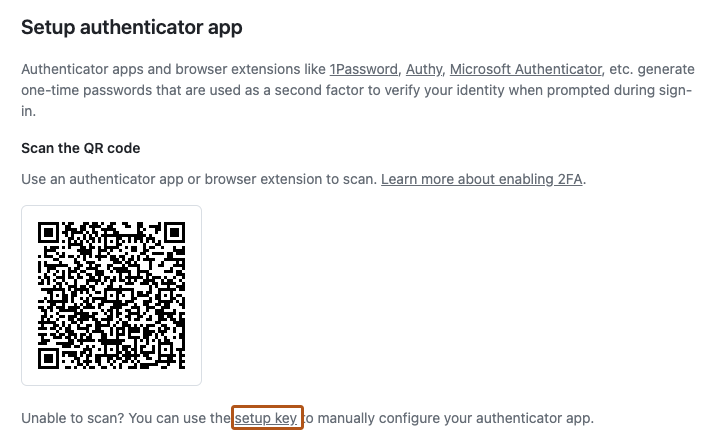

Em "Escanear código QR", siga um destes procedimentos:

- Faça a leitura do código QR com o app do dispositivo móvel. Após a leitura, o app exibirá um código de seis dígitos que pode ser inserido no GitHub.

- Se não for possível ler o código QR, clique na chave de configuração para ver um código, o segredo do TOTP, que você poderá inserir manualmente no aplicativo TOTP.

-

O aplicativo TOTP salva a sua conta em GitHub.com e gera um novo código de autenticação a cada poucos segundos. Em GitHub, digite o código no campo em "Verifique o código do aplicativo".

-

Em "Salvar os códigos de recuperação", clique em Baixar para baixar os códigos de recuperação no dispositivo. Salve-os em um local seguro, porque os códigos de recuperação podem ajudar você a voltar à sua conta caso você perca o acesso.

-

Depois de salvar os códigos de recuperação de dois fatores, clique em Salvei meus códigos de recuperação para habilitar a autenticação de dois fatores na sua conta.

-

Opcionalmente, você pode configurar métodos adicionais de 2FA para reduzir o risco de bloqueio de conta. Para ver mais detalhes sobre como configurar cada método adicional, consulte "Configurar autenticação de dois fatores usando uma chave de segurança" e "Configuração da autenticação de dois fatores usando GitHub Mobile".

Configurando um aplicativo TOTP manualmente

Se você não conseguir escanear o código QR da configuração ou desejar configurar um aplicativo TOTP manualmente e precisar dos parâmetros codificados no código QR, eles são:

- Digite:

TOTP - Rótulo:

GitHub:<username>onde<username>é o identificador em GitHub, por exemplomonalisa - Segredo: esta é a chave de configuração codificada, mostrada se você clicar em “Chave de configuração” durante a configuração

- Emissor:

GitHub - Algoritmo: o padrão SHA1 é usado.

- Dígitos: o padrão de 6 é usado

- Período: o padrão de 30 segundos é usado.

Configurar a autenticação de dois fatores usando mensagens de texto

Se não for possível configurar um aplicativo TOTP, você também poderá registrar seu número de telefone para receber mensagens SMS.

Antes de usar esse método, certifique-se de que é possível receber mensagens de texto. Pode ser que as operadores apliquem taxas.

Aviso: É altamente recomendável usar um aplicativo TOTP para autenticação de dois fatores em vez de SMS e chaves de segurança como métodos de backup em vez de SMS. O GitHub não permite enviar mensagens SMS a telefones de todos os países. Antes de configurar a autenticação por mensagem de texto, veja a lista de países onde o GitHub aceita a autenticação por SMS. Para obter mais informações, confira "Países em que a autenticação SMS é aceita".

-

No canto superior direito de qualquer página do GitHub, clique sua foto de perfil e, em seguida, clique em Configurações.

-

Na seção "Acesso" da barra lateral, clique em Senha e autenticação.

-

Na seção "Autenticação de dois fatores" da página, clique em Habilitar autenticação de dois fatores.

-

Conclua o desafio CAPTCHA, que ajuda na proteção contra spams e abusos.

-

Em "Verificar conta", selecione o código do seu país e digite seu número do telefone celular, incluindo o código de área. Quando as informações estiverem corretas, clique em Enviar código de autenticação.

-

Você receberá uma mensagem de texto com um código de segurança. Em GitHub, digite o código no campo em "Verificar o código enviado para o seu telefone" e clique em Continuar.

- Você precisará concluir outro desafio CAPTCHA para editar o número de telefone inserido.

-

Em "Salvar os códigos de recuperação", clique em Baixar para baixar os códigos de recuperação no dispositivo. Salve-os em um local seguro, porque os códigos de recuperação podem ajudar você a voltar à sua conta caso você perca o acesso.

-

Depois de salvar os códigos de recuperação de dois fatores, clique em Salvei meus códigos de recuperação para habilitar a autenticação de dois fatores na sua conta.

-

Opcionalmente, você pode configurar métodos adicionais de 2FA para reduzir o risco de bloqueio de conta. Para ver mais detalhes sobre como configurar cada método adicional, consulte "Configurar autenticação de dois fatores usando uma chave de segurança" e "Configuração da autenticação de dois fatores usando GitHub Mobile".

Configurar a autenticação de dois fatores usando uma chave de acesso

As chaves de acesso permitem que você entre com segurança no GitHub via navegador sem precisar digitar a senha.

Se você usar a autenticação de dois fatores (2FA), as chaves de acesso atenderão aos requisitos de senha e 2FA, para que você possa concluir a entrada com uma única etapa. Se você não usa 2FA, o uso de uma chave de acesso ignorará a necessidade de verificar um novo dispositivo por email. Você também pode usar chaves de acesso para o modo sudo e redefinir sua senha. Consulte "Sobre chaves de acesso".

Observação: autenticadores de plataforma como Windows Hello, Face ID ou Touch ID podem ser registrados como uma chave de acesso.

- Você já precisa ter configurado a 2FA usando um aplicativo móvel TOTP ou por SMS.

- No canto superior direito de qualquer página do GitHub, clique sua foto de perfil e, em seguida, clique em Configurações.

- Na seção "Acesso" da barra lateral, clique em Senha e autenticação.

- Em "Chaves de acesso", clique em Adicionar uma chave de acesso.

- Se solicitado, autentique com sua senha ou use outro método de autenticação existente.

- Em "Configurar autenticação sem senha", examine o prompt e clique em Adicionar chave de acesso.

- No prompt, siga as etapas descritas pelo provedor de chave de acesso.

- Na próxima página, examine as informações confirmando que uma chave de acesso foi registrada com êxito e clique em Concluído.

Configurar a autenticação de dois fatores usando uma chave de segurança

Não são todos os autenticadores FIDO que podem ser usados como chaves de acesso, mas você ainda pode realizar o registro desses autenticadores como chaves de segurança. As chaves de segurança também são credenciais do WebAuthn, mas, ao contrário das chaves de acesso, elas não requerem validação do usuário. Como as chaves de segurança precisam apenas verificar a presença do usuário, elas contam somente como um segundo fator e devem ser usadas em conjunto com a sua senha.

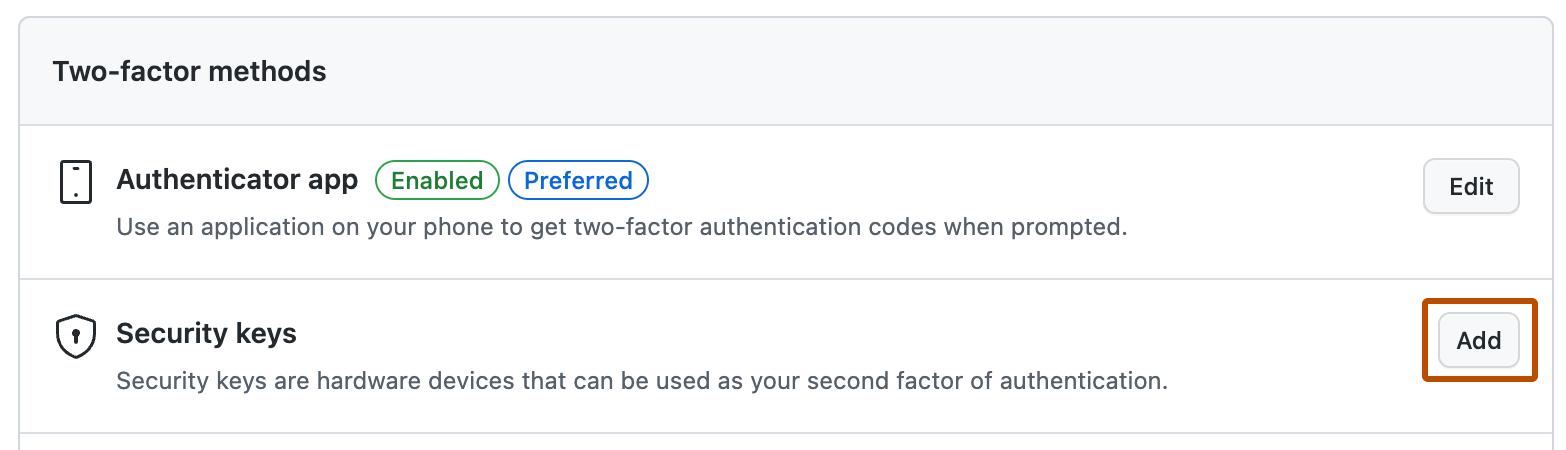

O registro de uma chave de segurança para sua conta está disponível após habilitar o 2FA com um aplicativo TOTP ou uma mensagem de texto. Se você perder sua chave de segurança, você poderá usar o código do seu telefone para entrar.

-

Você já precisa ter configurado a 2FA usando um aplicativo móvel TOTP ou por SMS.

-

Certifique-se de que tem uma chave de segurança compatível com WebAuthn inserida no seu dispositivo.

-

No canto superior direito de qualquer página do GitHub, clique sua foto de perfil e, em seguida, clique em Configurações.

-

Na seção "Acesso" da barra lateral, clique em Senha e autenticação.

-

Ao lado de "Chaves de segurança", clique em Adicionar.

-

Em "Chaves de segurança", clique em Registrar nova chave de segurança.

-

Digite um apelido para a chave de segurança e clique em Adicionar.

-

Seguindo a documentação da chave de segurança, ative a chave de segurança.

-

Verifique se você baixou e pode acessar os códigos de recuperação. Se ainda não os baixou ou se deseja gerar outro conjunto de códigos, baixe seus códigos e salve-os em um local seguro. Para obter mais informações, confira "Configurar métodos de recuperação da autenticação de dois fatores".

Configurando a autenticação de dois fatores usando GitHub Mobile

Você pode usar GitHub Mobile para 2FA ao efetuar o login na sua conta GitHub em um navegador web. A 2FA com o GitHub Mobile não depende do TOTP e usa criptografia de chave pública para proteger sua conta.

Depois que você tiver configurado um aplicativo TOTP ou SMS, você também poderá usar GitHub Mobile para efetuar a autenticação. Se, posteriormente, você não tiver mais acesso a GitHub Mobile, você ainda poderá usar as chaves de segurança ou aplicativos TOTP para efetuar o login.

- Você deve ter configurado a 2FA por meio de um aplicativo móvel TOTP ou via SMS.

- Instale o GitHub Mobile.

- Efetue o login na sua conta de GitHub em GitHub Mobile.

- Certifique-se de que o GitHub Mobile possa enviar notificações por push. Se você não tiver aceito as notificações por push, poderá ativá-las nas configurações de notificação no GitHub Mobile.

Após iniciar a sessão e ativar as notificações por push, você poderá usar o seu dispositivo para 2FA.