Observação: se você é um pesquisador de segurança, você deve entrar em contato diretamente com os mantenedores para pedir que criem consultorias de segurança ou emitam CVEs em seu nome em repositórios que você não administra. No entanto, se os relatórios de vulnerabilidade privados estiverem habilitados para o repositório, será possível relatar uma vulnerabilidade de maneira privada por conta própria. Para obter mais informações, confira "Como relatar de modo privado uma vulnerabilidade de segurança".

Como criar um aviso de segurança

Você também pode usar a API REST para criar avisos de segurança do repositório. Para obter mais informações, confira "Pontos de extremidade de API REST para avisos de segurança de repositório".

-

Em GitHub, acesse a página principal do repositório.

-

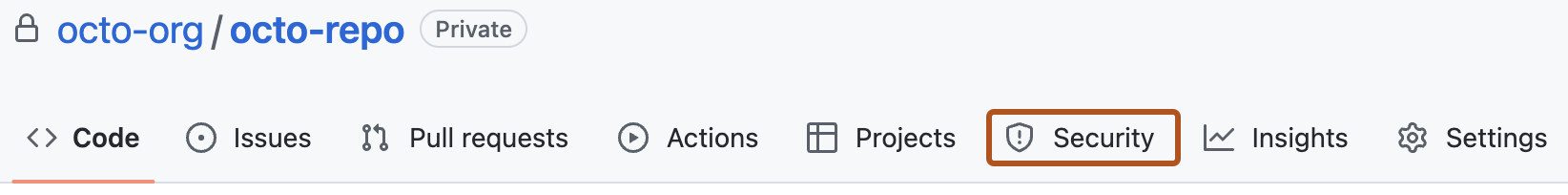

Abaixo do nome do repositório, clique em Segurança. Caso não consiga ver a guia "Segurança", selecione o menu suspenso e clique em Segurança.

-

Na barra lateral esquerda, em "Relatórios", clique em Avisos.

-

Clique em Novo rascunho de aviso de segurança para abrir o formulário de aviso de rascunho. Os campos marcados com um asterisco são obrigatórios.

-

No campo Título, digite um título para o aviso de segurança.

-

Use o menu suspenso Identificador CVE para especificar se você já tem um identificador CVE ou planeja solicitar um de GitHub posteriormente. Se você tiver um identificador CVE existente, selecione Tenho um identificador CVE existente para exibir um campo CVE Existente e digite o identificador CVE no campo. Para obter mais informações, confira "Sobre os avisos de segurança do repositório".

-

No campo Descrição, digite uma descrição da vulnerabilidade de segurança, incluindo seu impacto, quaisquer patches ou soluções alternativas disponíveis e quaisquer referências.

-

Em "Produtos afetados", defina o ecossistema, o nome do pacote, as versões afetadas/corrigidas e as funções vulneráveis para a vulnerabilidade de segurança que este aviso de segurança descreve. Se aplicável, você pode adicionar vários produtos afetados ao mesmo aviso clicando em Adicionar outro produto afetado.

Para obter informações sobre como especificar informações sobre o formulário, incluindo as versões afetadas, confira "Melhores práticas para escrever avisos de segurança do repositório".

-

Defina a gravidade da vulnerabilidade de segurança usando o menu suspenso Severidade. Se você quiser calcular uma pontuação CVSS, selecione Avaliar gravidade usando CVSS e selecione os valores apropriados na Calculadora. O GitHub Enterprise Cloud calcula a pontuação de acordo com a Calculadora do Sistema de Pontuação de Vulnerabilidade Comum.

-

Em "Pontos Fracos", no campo Enumerador de fraqueza comum, digite CWEs (enumeradores de fraqueza comuns) que descrevem os tipos de pontos fracos de segurança que essa consultoria de segurança relata. Para ver uma lista completa de CWEs, confira a "Common Weakness Enumeration" do MITRE.

-

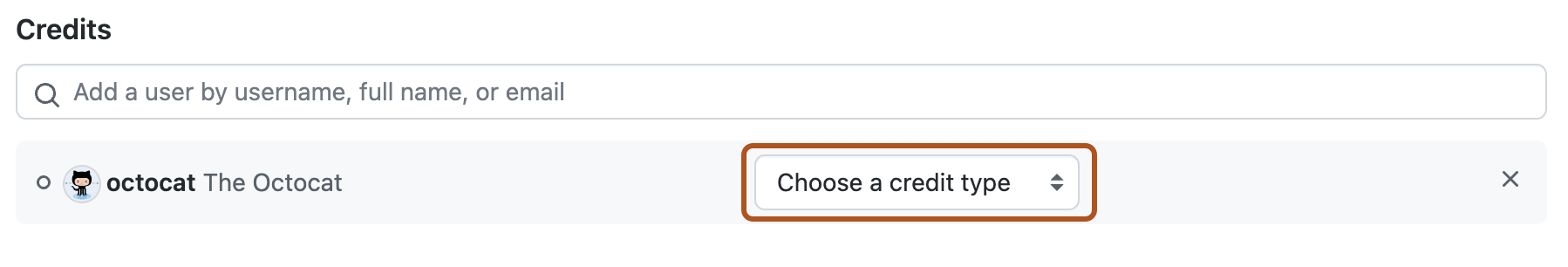

Opcionalmente, em "Créditos", adicione créditos pesquisando um nome de usuário do GitHub, o endereço de email associado à respectiva conta do GitHub ou o nome completo.

-

Use o menu suspenso ao lado do nome da pessoa que você está creditando para atribuir um tipo de crédito. Para obter mais informações sobre os tipos de crédito, confira a seção Sobre os créditos para avisos de segurança do repositório.

-

Opcionalmente, para remover alguém, clique em ao lado do tipo de crédito.

-

-

Clique em Criar consultoria de segurança de rascunho.

As pessoas listadas na seção "Créditos" receberão um e-mail ou uma notificação da web convidando-os a aceitar o crédito. Se uma pessoa aceitar, seu nome de usuário ficará visível publicamente assim que a consultoria de segurança for publicada.

Sobre os créditos para avisos de segurança do repositório

Você pode creditar pessoas que ajudaram a descobrir, relatar ou corrigir uma vulnerabilidade de segurança. Se você creditar alguém, essa pessoa poderá optar por aceitar ou recusar crédito.

Você pode atribuir diferentes tipos de crédito às pessoas.

| Tipo de crédito | Motivo |

|---|---|

| Finder | Identifica a vulnerabilidade |

| Repórter | Notifica o fornecedor da vulnerabilidade para um CNA |

| Analista | Valida a vulnerabilidade para garantir a precisão ou a gravidade |

| Coordenador | Facilita o processo de resposta coordenada |

| Desenvolvedor de correção | Prepara uma alteração de código ou outros planos de correção |

| Revisor de correção | Revisa os planos de correção de vulnerabilidade ou as alterações de código para fins de eficácia e integridade |

| Verificador de correção | Testa e verifica a vulnerabilidade ou a correção dela |

| Ferramenta | Nomes das ferramentas usadas na descoberta ou na identificação de vulnerabilidades |

| Responsável | Dá suporte às atividades de identificação ou de correção de vulnerabilidades |

Se alguém aceitar o crédito, o nome de usuário da pessoa aparecerá na seção "Créditos" da consultoria de segurança. Qualquer pessoa com acesso de leitura ao repositório pode ver a consultoria e as pessoas que aceitaram o crédito por ela.

Observação: se você acredita que deveria ser creditado por um aviso de segurança, entre em contato com o criador do aviso e solicite a edição do aviso para incluir seu crédito. Somente o criador do aviso pode creditar você. Portanto, não entre em contato com o Suporte do GitHub com relação aos créditos para avisos de segurança.

Próximas etapas

- Faça um comentário sobre o rascunho da consultoria de segurança para discutir a vulnerabilidade com sua equipe.

- Adicione colaboradores à consultora de segurança. Para obter mais informações, confira "Adicionando um colaborador a uma consultoria de segurança de repositório".

- Colaborar de modo particular com a correção da vulnerabilidade em uma bifurcação privada temporária. Para obter mais informações, confira "Colaborando em uma bifurcação privada temporária para resolver uma vulnerabilidade de segurança do repositório".

- Adicione indivíduos que deveriam receber crédito por contribuírem para a consultoria de segurança. Para obter mais informações, confira "Editando uma consultoria de segurança do repositório".

- Publicar a consultoria de segurança para notificar a sua comunidade sobre a vulnerabilidade de segurança. Para obter mais informações, confira "Publicando uma consultoria de segurança do repositório".